ÍNDICE DE LA ESTRATEGIA

- Anatomía del Hacker: Más Allá del Código

- La Psicología de la Ciberdelincuencia: Motivaciones y Riesgos

- Del Robo de Identidades al Espionaje Digital: Tácticas y Técnicas

- El Juego de Alto Riesgo: Ambición, Fortuna y Destrucción

- En la Mira: Agentes del Gobierno y Poderosas Corporaciones

- El Arsenal del Ingeniero/Hacker: Herramientas y Conocimientos Clave

- Análisis Comparativo: Hacker (2016) vs. Otras Narrativas de Ciberthriller

- Veredicto del Ingeniero: La Realidad Detrás de la Película

- Preguntas Frecuentes sobre la Dark Web y la Ciberdelincuencia

- Sobre el Autor: The Cha0smagick

Anatomía del Hacker: Más Allá del Código

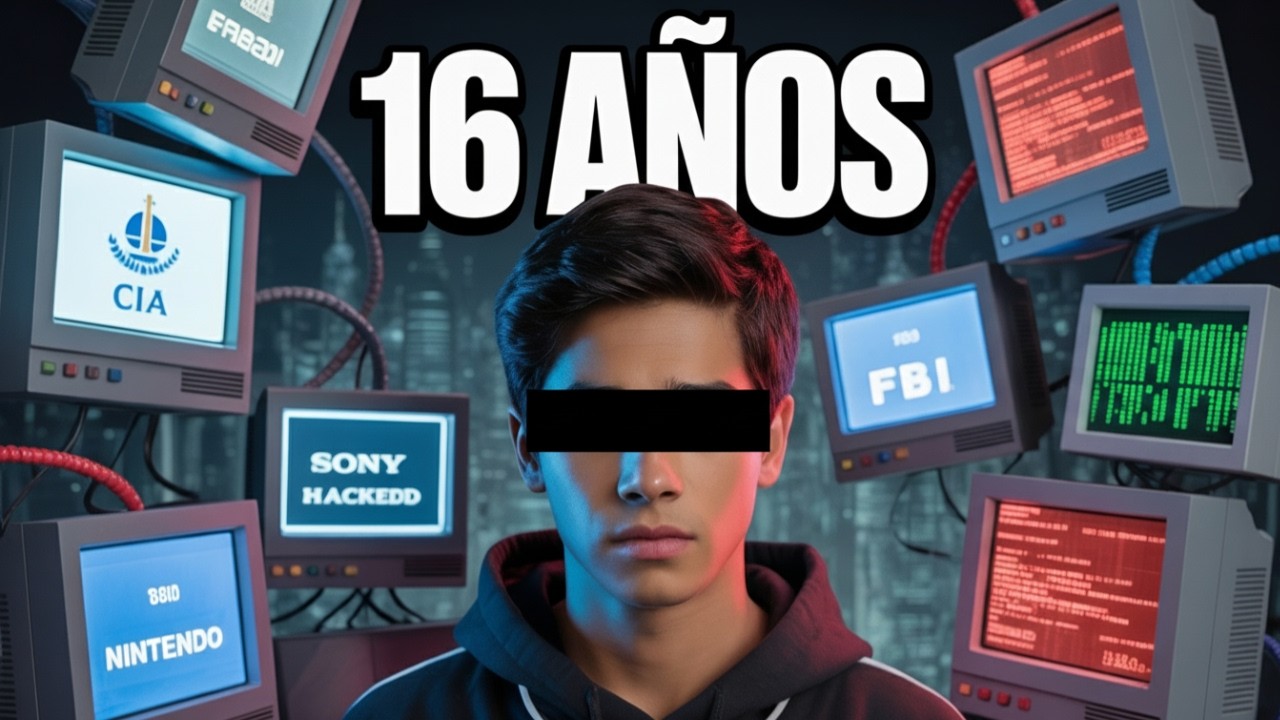

La figura del hacker es a menudo romantizada o demonizada en la cultura popular, pero la realidad es mucho más compleja. El hacker no es solo un individuo con habilidades técnicas excepcionales; es un producto de su entorno, sus motivaciones y su constante búsqueda de conocimiento. En el corazón de la historia de Alex Danyliuk en "Hacker" (2016), encontramos a un personaje que, si bien dotado, se ve arrastrado por las tentaciones y los peligros de un submundo digital donde las líneas entre la legalidad y la ilegalidad se difuminan.

Comprender al hacker implica mirar más allá de la pantalla. Se trata de individuos con una curiosidad insaciable por desentrañar sistemas, encontrar vulnerabilidades y, en algunos casos, explotarlas. La película nos muestra cómo esta curiosidad, combinada con un deseo de poder y riqueza, puede tomar un camino oscuro. Analizar su psicología es crucial para entender las dinámicas de la ciberdelincuencia.

La Psicología de la Ciberdelincuencia: Motivaciones y Riesgos

¿Qué impulsa a un individuo talentoso a abrazar una vida de ciberdelincuencia? Las motivaciones son variadas:

- Curiosidad Intelectual: El deseo de entender cómo funcionan los sistemas y desafiar sus límites.

- Búsqueda de Poder y Control: La capacidad de manipular sistemas y obtener información otorga una sensación de dominio.

- Beneficio Económico: La promesa de riqueza rápida a través de fraudes, extorsiones o robo de datos.

- Rebelión o Desafío a la Autoridad: Un sentimiento anti-sistema o el deseo de probar que las estructuras de seguridad son falibles.

- Presión Social o Grupal: En algunos casos, la influencia de círculos de hackers que normalizan o glorifican la actividad delictiva.

La película "Hacker" (2016) ilustra cómo la ambición de Alex crece a medida que sus habilidades se desarrollan, llevándolo a involucrarse en actividades cada vez más arriesgadas. Este ciclo de escalada es un patrón común en la ciberdelincuencia, donde el éxito inicial puede llevar a una falsa sensación de invencibilidad, ignorando los graves riesgos de ser descubierto, enfrentar consecuencias legales severas o caer en manos de actores aún más peligrosos dentro del ecosistema digital.

Del Robo de Identidades al Espionaje Digital: Tácticas y Técnicas

El repertorio de un ciberdelincuente moderno es vasto y evoluciona constantemente. "Hacker" (2016) nos introduce a algunas de estas tácticas:

- Robo de Identidades: Obtener información personal (nombres, direcciones, números de seguridad social, datos bancarios) para cometer fraudes o suplantar a la víctima. Esto a menudo se logra a través de ataques de phishing, malware o brechas de datos.

- Manipulación Financiera: El uso de técnicas como el fraude con tarjetas de crédito, la creación de empresas fantasma para lavar dinero, o la explotación de mercados bursátiles mediante información privilegiada o manipulación algorítmica.

- Espionaje Digital: Acceder a información confidencial de individuos, empresas o gobiernos con fines de chantaje, venta de secretos o ventaja competitiva. Esto puede implicar la infiltración de redes corporativas o gubernamentales.

- Ingeniería Social: Manipular psicológicamente a las personas para que revelen información confidencial o realicen acciones que beneficien al atacante.

Estas actividades, aunque a menudo abstractas en la pantalla, tienen consecuencias muy reales. La protección contra ellas requiere una combinación de conocimiento técnico, vigilancia constante y medidas de seguridad robustas. En el mundo real, la prevención del robo de identidades y la protección contra el espionaje digital son pilares fundamentales de la ciberseguridad tanto para individuos como para organizaciones.

El Juego de Alto Riesgo: Ambición, Fortuna y Destrucción

"Hacker" (2016) presenta la vida de Alex Danyliuk como un acto de equilibrio precario. Su ambición lo empuja a escalar en la jerarquía del hacking de alto riesgo, un mundo donde las recompensas potenciales son astronómicas pero los peligros son igualmente monumentales. Esta dinámica de "todo o nada" es una característica definitoria de muchas narrativas de crimen, pero en el ciberespacio, las apuestas se multiplican.

La fortuna puede venir en forma de criptomonedas robadas, acceso a fondos ilícitos o la venta de datos valiosos en el mercado negro. Sin embargo, la "destrucción" es una amenaza constante: la pérdida de la libertad a través de arrestos y condenas, el daño a la reputación, o incluso el riesgo físico si se cruzan líneas con organizaciones criminales peligrosas. La película subraya esta dualidad inherente a la vida delictiva en el ciberespacio, donde cada éxito es un paso más cerca del precipicio.

En la Mira: Agentes del Gobierno y Poderosas Corporaciones

En el universo de "Hacker" (2016), Alex no opera en el vacío. Su habilidad y sus actividades lo ponen en el radar de entidades con recursos y poder significativos: agentes del gobierno y corporaciones. Estas entidades pueden tener diversas motivaciones para perseguir a un hacker:

- Agencias de Inteligencia y Cumplimiento de la Ley: Buscan detener actividades ilegales, recuperar activos robados y llevar a los delincuentes ante la justicia. Utilizan herramientas forenses digitales, vigilancia y operaciones encubiertas.

- Corporaciones (Competencia o Víctimas): Empresas que buscan proteger su propiedad intelectual, investigar a competidores desleales, o rastrear a quienes han comprometido sus sistemas y robado datos. Pueden emplear equipos de ciberseguridad internos o contratar a terceros especializados.

Este conflicto entre el hacker individual y las instituciones poderosas es un tema recurrente en el género. Pone de manifiesto la asimetría de poder y los sofisticados métodos de rastreo y contramedidas que existen en el ciberespacio. Para un hacker como Alex, ser "más listo que nadie" no solo implica dominar las técnicas de ataque, sino también anticipar y evadir las defensas y la persecución de estas organizaciones.

El Arsenal del Ingeniero/Hacker: Herramientas y Conocimientos Clave

Para navegar y prosperar (o sobrevivir) en el mundo digital que retrata "Hacker" (2016), un individuo necesita un conjunto de herramientas y conocimientos específicos. Este "arsenal" va más allá del simple código:

- Lenguajes de Programación: Python (para scripting y automatización), C/C++ (para exploits de bajo nivel), JavaScript (para ataques web), SQL (para inyección de bases de datos).

- Sistemas Operativos: Dominio de Linux (especialmente distribuciones orientadas a seguridad como Kali Linux o Parrot OS) y conocimientos de Windows.

- Redes: Comprensión profunda de TCP/IP, protocolos de red, firewalls, VPNs y técnicas de ocultación de tráfico.

- Herramientas de Hacking: Escáneres de vulnerabilidades (Nmap, Nessus), herramientas de explotación (Metasploit Framework), sniffers de red (Wireshark), herramientas de cracking de contraseñas (Hashcat, John the Ripper), proxies y Tor para anonimato.

- Criptografía: Conocimiento de algoritmos de cifrado, hashing y cómo pueden ser utilizados o eludidos.

- Ingeniería Social: Habilidades de persuasión y manipulación para obtener acceso o información.

- Conocimientos Legales y Éticos (o la falta de ellos): Comprender las leyes de ciberdelincuencia y sus consecuencias es vital, aunque en el mundo criminal, a menudo se opera ignorando estas barreras.

Advertencia Ética: La siguiente técnica debe ser utilizada únicamente en entornos controlados y con autorización explícita. Su uso malintencionado es ilegal y puede tener consecuencias legales graves.

La película, si bien dramatizada, insinúa la necesidad de un conocimiento técnico avanzado y una astucia considerable para sobrevivir en este entorno. El dominio de estas herramientas y conceptos es lo que permite a un hacker como Alex realizar operaciones complejas.

Análisis Comparativo: Hacker (2016) vs. Otras Narrativas de Ciberthriller

La película "Hacker" (2016) se sitúa dentro del género del ciberthriller, pero ¿cómo se compara con otras obras que exploran temáticas similares?

- "Mr. Robot" (Serie de TV): A menudo elogiada por su realismo técnico y su profunda exploración psicológica del protagonista, Elliot Alderson. Mientras que "Hacker" se centra más en la acción y el drama criminal, "Mr. Robot" se adentra en la filosofía del hacktivismo y las complejidades de la salud mental en el contexto digital.

- "The Social Network" (Película): Aunque no es un ciberthriller en el sentido estricto, narra los orígenes de Facebook y explora la ambición, la traición y la rápida evolución tecnológica. Comparte con "Hacker" la idea de cómo la genialidad tecnológica puede llevar a destinos impredecibles.

- "WarGames" (Película): Un clásico que, mucho antes de la existencia de la Dark Web moderna, exploró las consecuencias de hackear sistemas de defensa militar. Representa una versión más inocente y temprana de la fascinación por el hacking, contraponiéndose a la crudeza y el pragmatismo de películas más recientes.

Mientras que "Hacker" (2016) ofrece una visión entretenida y llena de acción, otras obras pueden proporcionar un análisis más matizado o realista de la cultura hacker, la ciberdelincuencia o las implicaciones sociales de la tecnología. La elección entre ellas depende de si se busca entretenimiento puro, un drama psicológico o un retrato más técnico y reflexivo.

Veredicto del Ingeniero: La Realidad Detrás de la Película

"Hacker" (2016) es, ante todo, una obra de ficción diseñada para entretener. Si bien intenta capturar la esencia de la ciberdelincuencia y el submundo digital, es importante recordar que dramatiza y exagera muchos elementos para crear tensión y acción. La velocidad a la que Alex resuelve problemas complejos, su habilidad para evadir la detección constante y la representación de la Dark Web como un lugar fácilmente navegable son aspectos que deben tomarse con cautela.

Sin embargo, la película acierta al destacar la dualidad del poder tecnológico: puede ser una herramienta para la creación y la innovación, o para la destrucción y el caos. También subraya la constante carrera armamentista entre atacantes y defensores en el ciberespacio y las profundas motivaciones (económicas, psicológicas) que impulsan la ciberdelincuencia. Es un punto de partida interesante para explorar el tema, pero no debe considerarse un documental o una guía práctica de hacking ético.

Preguntas Frecuentes sobre la Dark Web y la Ciberdelincuencia

¿Qué es la Dark Web y cómo se accede a ella?

La Dark Web es una parte oculta de Internet que no es indexada por motores de búsqueda convencionales y requiere software específico para acceder, como el navegador Tor. Contiene sitios web con direcciones .onion y a menudo se asocia con actividades ilícitas debido a su anonimato.

¿Es ilegal ser hacker?

Ser un hacker en sí mismo no es ilegal; el término se refiere a alguien con habilidades técnicas avanzadas. Sin embargo, acceder a sistemas sin autorización, robar datos o cometer fraudes (hacking malicioso) es ilegal y conlleva severas penas.

¿Qué diferencia hay entre un hacker ético y un hacker malicioso?

Un hacker ético (o "white hat hacker") utiliza sus habilidades para encontrar vulnerabilidades con el permiso del propietario del sistema, con el fin de mejorar la seguridad. Un hacker malicioso ("black hat hacker") explota estas vulnerabilidades para beneficio personal o para causar daño.

¿Es la película "Hacker" (2016) una representación precisa de la ciberdelincuencia?

La película es una dramatización y como tal, exagera ciertos aspectos para fines de entretenimiento. Si bien aborda temas relevantes como el robo de identidades y el espionaje digital, la velocidad y la facilidad con la que se realizan ciertas acciones no siempre reflejan la complejidad y los riesgos del mundo real.

Sobre el Autor: The Cha0smagick

Soy The Cha0smagick, un polímata tecnológico y hacker ético con años de experiencia navegando por las complejidades de los sistemas digitales. Mi misión es desmitificar el ciberespacio, transformando conceptos complejos en conocimiento accionable. A través de análisis profundos y guías detalladas, busco empoderar a los operativos digitales con la inteligencia necesaria para navegar, defenderse y prosperar en el panorama tecnológico actual. Este dossier es una muestra de mi compromiso con la verdad y la maestría técnica.

Si este blueprint te ha ahorrado horas de trabajo, compártelo en tu red profesional. El conocimiento es una herramienta, y esta es un arma. ¿Conoces a alguien atascado con este problema? Etiquétalo en los comentarios. Un buen operativo no deja a un compañero atrás. ¿Qué vulnerabilidad o técnica quieres que analicemos en el próximo dossier? Exígelo en los comentarios. Tu input define la próxima misión. ¿Has implementado esta solución? Compártela en tus historias y menciónanos. La inteligencia debe fluir.

Debriefing de la Misión

Has completado el análisis de las complejidades de la ciberdelincuencia y la vida del hacker, inspirado en "Hacker" (2016). Ahora posees una comprensión más profunda de las motivaciones, tácticas y el ecosistema en el que operan estos individuos. Recuerda, el conocimiento es tu mayor activo. Utilízalo con sabiduría y responsabilidad.

Una estrategia inteligente es diversificar. Para ello, considera abrir una cuenta en Binance y explorar el ecosistema cripto.

Explora más análisis técnicos en Ciberseguridad y desentraña los secretos de la tecnología con Análisis de Películas.

Trade on Binance: Sign up for Binance today!